在当今高度互联的数字时代,计算机网络已成为社会运转的核心基础设施。从企业运营到公共服务,从个人通讯到国家关键信息基础设施,网络的无处不在使其安全性变得至关重要。因此,在计算机网络工程的设计与施工阶段,系统性地规划和实施网络安全策略,不再是一项可选的附加功能,而是整个项目成功的基石和先决条件。

一、 网络安全策略:从“事后补救”到“先天免疫”的转变

传统的网络建设往往遵循“先连通,后安全”的思路,将网络安全视为在系统搭建完成后添加的“补丁”或“防火墙”。这种模式存在根本性缺陷:网络架构本身可能存在难以修补的设计漏洞,安全设备可能成为性能瓶颈或单点故障,且整体防护成本高昂、效果有限。现代网络安全理念强调“安全左移”,即在网络生命周期的开端——设计与施工阶段,就将安全策略深度融入其中。这意味着安全不再是外挂的“铠甲”,而是内生于网络“血脉”与“骨骼”的“免疫系统”。一个在蓝图阶段就贯穿着安全策略的网络,能够从拓扑结构、协议选择、设备配置等底层逻辑上规避风险,实现更高效、更经济、更稳固的防护。

二、 设计阶段:安全策略的顶层规划与架构嵌入

网络工程设计是塑造其未来安全态势的决定性环节。在此阶段,网络安全策略的制定与落实主要体现在以下几个方面:

- 风险评估与安全需求分析:这是所有安全工作的起点。设计团队必须与利益相关方共同明确网络需保护的资产(数据、服务、设备)、面临的潜在威胁(黑客攻击、内部泄露、自然灾害)以及必须遵守的法律法规和行业标准。基于此,定义清晰的安全目标、安全等级和合规性要求。

- 安全架构设计:这是将策略转化为技术蓝图的过程。核心原则包括:

- 最小权限原则:严格划分网络区域(如核心区、服务器区、用户接入区、DMZ隔离区),通过VLAN、防火墙、访问控制列表(ACL)等技术,确保用户和设备只能访问其必需的资源。

- 纵深防御原则:构建多层、异构的安全防护体系,不依赖单一技术或设备。结合边界防火墙、入侵检测/防御系统(IDS/IPS)、网络准入控制(NAC)、终端安全、数据加密、安全审计日志等多重手段,使得攻击者突破一层防御后,仍面临后续关卡。

- 默认拒绝原则:防火墙等安全设备的默认策略应为拒绝所有未明确允许的流量,从而最大程度减少暴露面。

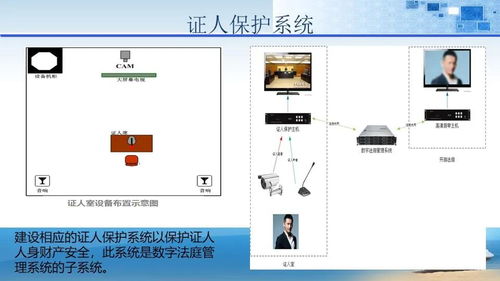

- 可审计性与不可否认性:设计完善的日志记录、监控和审计机制,确保所有关键操作和行为可追溯,为事件响应和取证提供支持。

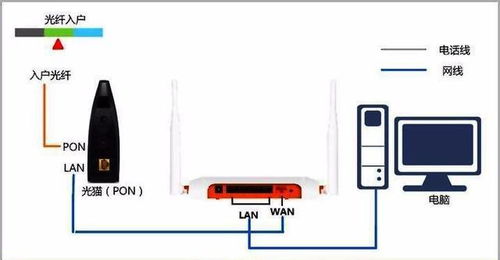

- 协议与设备选型的安全考量:选择安全性更强的网络协议(如优先使用SSH而非Telnet进行管理,部署IPSec/SSL VPN等),并评估网络设备(交换机、路由器、防火墙)自身的安全功能、固件更新机制及历史漏洞记录。

三、 施工阶段:安全策略的精准落地与合规验证

设计蓝图需要通过高质量的施工来实现。此阶段是防止安全策略“纸上谈兵”的关键,重点在于:

- 安全配置管理:严格按照设计规范对每一台网络设备进行初始化安全配置。这包括:修改默认密码、禁用不必要的服务与端口、配置安全的远程管理方式、启用必要的加密功能、设置合适的ACL和路由策略等。配置过程应文档化,并采用配置管理工具以确保一致性和可追溯性。

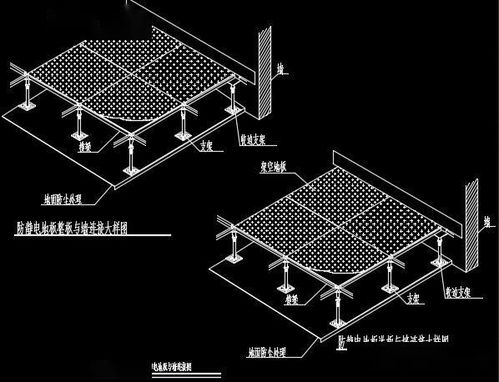

- 物理安全实施:网络安全也依赖于物理安全。施工需确保核心机房、配线间满足访问控制、环境监控(温湿度、消防)、电力保障等要求,防止未授权的物理接触和破坏。

- 线缆与无线网络安全:对于有线网络,线缆敷设应规范,防止搭线窃听;对于无线网络(Wi-Fi),必须部署强加密(如WPA3)、隐藏SSID(非绝对安全)、MAC地址过滤(作为辅助手段)及独立的无线网络隔离。

- 测试与验证:施工完成后,必须进行全面的安全测试,包括:配置合规性检查、漏洞扫描、渗透测试(在授权范围内)等,以验证实际部署的网络是否完全符合设计阶段制定的安全策略,并及时发现和修复施工引入的偏差或漏洞。

四、 贯穿始终:人员、流程与持续演进

网络安全策略的效力不仅取决于技术,更依赖于“人”与“流程”。在设计施工阶段,就需要明确未来的运维管理职责、事件响应流程、变更管理规程以及持续的安全培训计划。网络威胁日新月异,因此网络安全策略本身必须具备适应性,网络架构应具备一定的弹性与可扩展性,以便在未来能够平滑地集成新的安全技术和应对新型威胁。

结论

总而言之,将全面、前瞻的网络安全策略深度整合进计算机网络工程的设计与施工全过程,是一种战略性的投资。它能够从根本上降低网络系统的固有风险,提升其抵御攻击和从故障中恢复的能力,并为业务的连续性和数据的保密性、完整性、可用性提供坚实基础。在数字化浪潮中,一个从诞生之初就拥有强大“免疫系统”的网络,无疑是组织最宝贵的资产和最可信赖的防线。忽视这一点的网络建设,无异于在数字世界中建造一座没有地基的摩天大楼,其脆弱性与危险性不言而喻。